مهندسی اجتماعی چیست؟ و یادگیری بهترین اقدام در برابر آن

مهندسی اجتماعی چیست؟ مهندسی اجتماعی یعنی هک کردن بدون نیاز به دانش فنی، هر چند دانش فنی هم میتواند مکمل آن باشد اما الزامی نیست. به بیان دیگر سوءاستفاده کردن از ذات اعتمادپذیر انسانها برای دسترسی پیدا کردن به اطلاعات و منابع موردنظر توسط مهاجم را مهندسی اجتماعی میگویند. حملات مهندسی اجتماعی موفقترین نوع حمله در دنیاست و تشخیص این حمله بسیار سخت است چون روش مشخصی ندارد. در مهندسی اجتماعی به جای کامپیوتر ذهن افراد هک میشود.

مثلا جعل هویت یک شخص دیگر و سوءاستفاده از آن برای ورود به یک سازمان بسیار مستجکم از لحاظ امنیت کامپیوتری و شبکه نمونهای از حملات مهندسی اجتماعی است. حتما برای شما هم اتفاق افتاده که پیامهای عجیب و غریب از منابع ناشناس دریافت کردهاید و یا ایمیلهایی با محتوای وسوسهکننده و گول زننده دیدهاید، اینها نمونهای از حملات مهندسی اجتماعی یا Social Engineering است و هدفی به غیر از کلاهبرداری و فریب دادن ندارند. در عصر ارتباطات و اینترنت بهتر است با تلههای مهندسی اجتماعی آشنا شویم تا در دام آنها نیفتیم.

آنچه قراره یاد بگیریم اینجاست!

مهندسی اجتماعی چیست؟

به هنر فریب دادن انسانها یا هک کردن انسانها مهندسی اجتماعی میگویند. تا همین بخش سه تعریف متفاوت از مهندسی اجتماعی را بیان کردیم. هک چیست؟ از یک چیزی خارج از استاندارد آن استفاده یا سوءاستفاده کردن به معنی هک کردن است. مهندسی اجتماعی یک تکنیک بسیار موثر است که توسط هکرها در سرتاسر جهان برای دو هدف استفاده میشود: یکی خرابکاری و دیگری سرقت اطلاعات.

کوین میتنیک را میتوان پدر علم مهندسی اجتماعی دانست. میتنیک با ترفندهای مهندسی اجتماعی توانست شرکت موتورولا را هک کند و به سرورهای آنها دسترسی داشته باشد ولی بهخاطر همین اقدام 5 سال روانه زندان شد. البته بعدا یک شرکت در زمینه امنیت راهاندازی کرد و یک کتاب در مورد مهندسی اجتماهی به نام هنر فریب دادن (The art of deception) نوشت که مرجع یادگیری مهندسی اجتماعی است. در ویدئوی زیر کوین میتنیک یک تکنولوژی جدید را به ما آموزش میدهد که در مهندسی اجتماعی کاربرد دارد.

مهندسی اجتماعی یعنی جمعآوری اطلاعاتی در مورد شما و سپس با استفاده از ترفندهای روانشاسی مانند ایجاد ترس، شما را فریب میدهند تا اجازه ورود به سیستم را به مهاجم بدهید. هر شخصی با هر درجهای از دانش میتواند طعمه مهندسی اجتماعی شود، حتی یک مدیر IT میتواند قربانی این حمله باشد اگر مهاجم زمینه درستی فراهم کند و مهارت مناسبی هم داشته باشد.

طرح یک داستان باورپذیر محوریت این حمله است. مهاجم به اندازه کافی در مورد شما تحقیق کرده است تا داستانی را ایجاد کند که باور آن برای شما آسان باشد و در ضمن شما شک هم نکنید. مهاجم در نهایت به شما دروغ میگوید ولی این اعتماد به نفس او در طرح داستان و بازگو کردن آن است که شما را فریب میدهد.

یک مثال ساده از این حمله این است که یک فلش را در پارکینگ سازمان یا محوطه شرکت پیدا میکنید و از روی حس کنجکاوی به سیستم متصل میکنید و به محض اتصال دسترسی مهاجم به سیستم شما و شبکه میسر میشود. روشها اینچنینی دیگری نیز وجود دارد مانند خریدن یک گوشی موبایل و ارسال آن برای هدف، دریافت هدیه رایگان در قبال پر کردن یک فرم جعلی یا تست قوی بودن پسورد شما توسط یک سایت جعلی با عنوان کمک به ایجاد پسورد قوی و …

امیدوارم تا الان متوجه این نوع حمله شده باشید. مهندسی اجتماعی هم مانند سایر حملات و بدافزارها، انواع اقسام متفاوتی دارد و سعی داریم در این مطلب انواع حملات مهندسی اجتماعی را معرفی کنیم و روش حمله آن را هم بررسی کنیم.

با یک تیر چند نشان بزن!

آموزش ویروس کشی، آموزش مهندسی اجتماعی، آموزش دیسک نجات، آموزش آنتی ویروس و روش اصولی مقابله با بدافزارها همه و همه در یک پکیج

فیشینگ یا Phishing چیست؟

فیشینگ یکی از رایجترین حملات مهندسی اجتماعی است و حدود 40 سال از ظهور آن میگذرد. فیشینگ به تلاش برای به دست آوردن اطلاعات احراز هویتی و بانکی شما مانند رمز عبور، نام کاربری ، ایمیل و … از ایمیل و درگاههای جعلی و وبسایتهای جعلی میگویند. Phishing کوتاه شده عبارت Password Harvesting Fishing است که معمولا برای به دست آوردن پسورد انجام میشود.

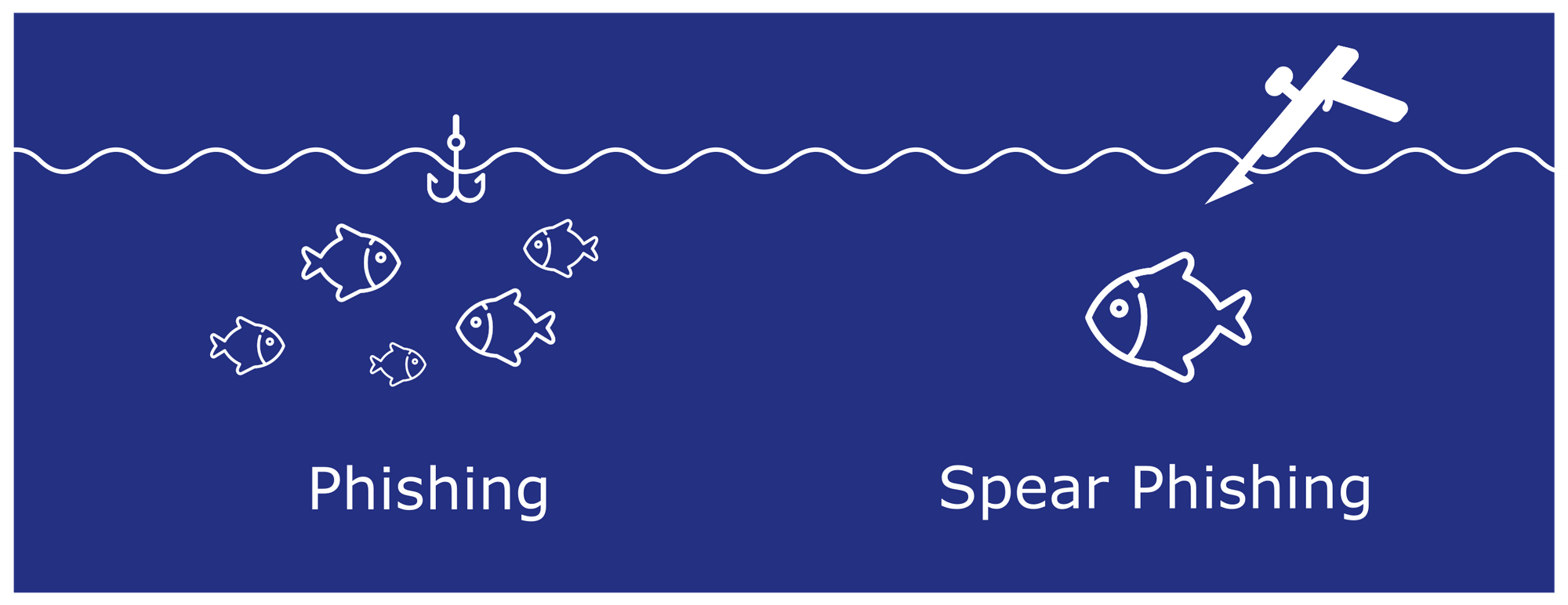

معمولا در حملات فیشینگ از شما یکسری درخواستهایی دارند و شما باید اقداماتی انجام دهید و اطلاعات ناقصی را تکمیل کنید و منبع ارسالی به نظر واقعی میرسد و با ترغیب کردن، اطلاعات حساس شما را میدزدند. به عنوان مثال از شما درخواست میکنند سریعا روی این لینک کلیک کنید و برنده یک هدیه از طرف فلان شرکت شوید، این فرم را پر کنید تا اطلاعات بانکی شما دزدیده نشود، لینک پرداخت جعلی برای شما ارسال میشود و … این نوع حمله برای عموم مردم طراحی میشود و یک طعمه است که در یکجا رها شده و هر کسی میتواند آن را بردارد.

برای تشخیص حملات فیشینگ باید به محتوای دریافتی دقت کنید چون معمولا از شما میخواهند که یک چیزی که ناقص است را تکمیل کنید یا هدیه رایگان در ازای پر کردن فرم را میخواهند. البته برخی مواقع از جملات ترغیب کننده مانند این فرصت را از دست ندهید و حساب بانکی خود را بررسی کنید و … که حس کنجکاوی شما را درگیر کنند استفاده میکنند و هدف آنها ترغیب و کلاهبرداری است.

فیشینگ هدفمند یا Spear Phishing

فیشینگ عادی برای عموم طراحی میشد اما فیشینگ هدفمند برای افرادی خاص مانند مدیر مالی طراحی میشود. پیامها در حملات فیشینگ هدفمند معمولا از طرف کسی ارسال میشود که شما به آن اعتماد دارید یا آن را میشناسید مثلا از طرف رئیس یا مدیر شما و درخواست دارند که حساب کاربری خود را اصلاح کنید یا یک کار خاص را انجام دهید. مفهوم کلی فیشینگ هدفمند این است که تمرکز روی یک نفر خاص است نه عموم مردم و این نفر خاص اطلاعات ارزشمندی دارد.

Whaling یا Whaling Phishing

کلمه Whaling به معنی شکار نهنگ یا وال است. این نوع حمله نوعی Spear Phishing هم محسوب میشود. در این نوع حمله تمرکز مهاجم روی یک نفر خاص است که ارزش اطلاعات و دارائی آن به اندازه چندین نفر یا شاید صدها نفر است. به بیان داستانی؛ اگر شما تمرکز خود را برای صید یک نهنگ بگذارید، قطعا چند تن گوشت و چربی خالص را دریافت خواهید کرد که مدت زیادی جوابگوی نیازهای شما خواهد بود. برای این حجم گوشت و چربی شما باید چقدر ماهی صید کنید؟ داستان این حمله از این قرار است.

Vishing یا Voice Phishing

این نوع فیشینگ از طریق صدا یا تلفن انجام میگیرد و معمولا شماره تلفن را از طریق تکنولوژیهایی مانند VOIP جعل میکنند و میتوانند بدون ردیابی از هر جای دنیا تماس بگیرند. به عنوان مثال از طرف بانک تماس میگیرند و اظهار میکنند که حساب بانکی شما مشکل دارد یا باید فلان چیز را فعال یا آپدیت کنید، به همین علت از شما میخواهند با این شماره تماس بگیرید یا یک پیام برای شما میفرستند و مراحل حمله را پیریزی میکنند.

فیشینگ کارت اعتباری یا Credit-Card Phishing

این حمله بیشتر در کشورهایی رخ میدهد که تکنولوژی کارت بانکی آنها منسوخ شده و قدیمی است و به راحتی میتوان از طریق دستگاههایی مانند اسکیمر (Skimmer) آنها را کپی کرد. تکنولوژی کارت در ایران هم قدیمی است. اما امروزه با وجود پسوردهای یکبار مصرف این حمله منسوخ شده است. اگر بخواهیم یک مثال بزنیم به این صورت بود که کارت شما را دریافت میکردند و به جای کشیدن کارت در دستگاه پوز اصلی، درون دستگاه اسکیمر قرار میدادند و تمامی اطلاعات بانکی شما در دستگاه ذخیره میشد.

SMS Phishing یا فیشینگ پیامکی

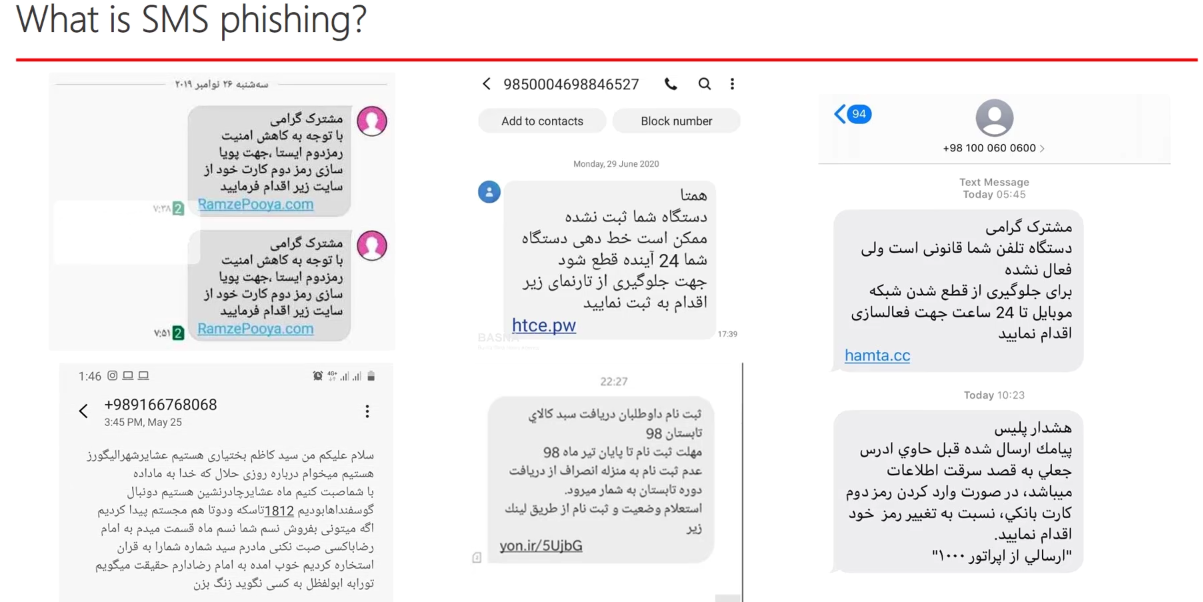

این حمله از طریق پیامک و SMS انجام میشود و در ایران بسیار مرسوم است و در قالب پیامها با محتواهای مختلفی ارسال میشود. اما اگر به لینک ارسالی همراه پیام دقت کنید پسوند عجیب و غریبی دارد و معمولا ارسال کننده آن یک شماره موبایل است که مربوط به ارگان خاصی نیست. هیچزمان بانک از طریق پیامک و ایمیل از شما نمیخواهد که پسورد خود را تغییر دهید به این نکته توجه کنید.

به عنوان مثال در قالب یک پیام به شما اعلام میشود که مقداری ارز دیجیتال در یک کیف پول به مشخصات فلان دارید، برای اطمینان و بررسی به لینک زیر مراجعه کنید. برای یکی از همکاران بنده همین پیام ارسال شده بود و تصویر آن را با شما به اشتراک میگذارم. البته یکی دیگه از دوستان هم ایمیلی دریافت کرده بود که چند میلیون دلار پول در یکی از بانکهای امریکا دارد و باید فلان اقدام را انجام دهد. هدف تمامی این پیامها کلاهبرداری است.

مثال عمومیتر: ارسال پیام در قالب سهام عدالت، یارانه، کمک معیشتی، ویروس کرونا و … که مردم خود را به آن وابسته کردهاند و اکثرا در مورد حملات فیشینگ اطلاعی ندارند بسیار رایج است و بیشتر مردم هم فریب این تله فیشینگ را میخورند.

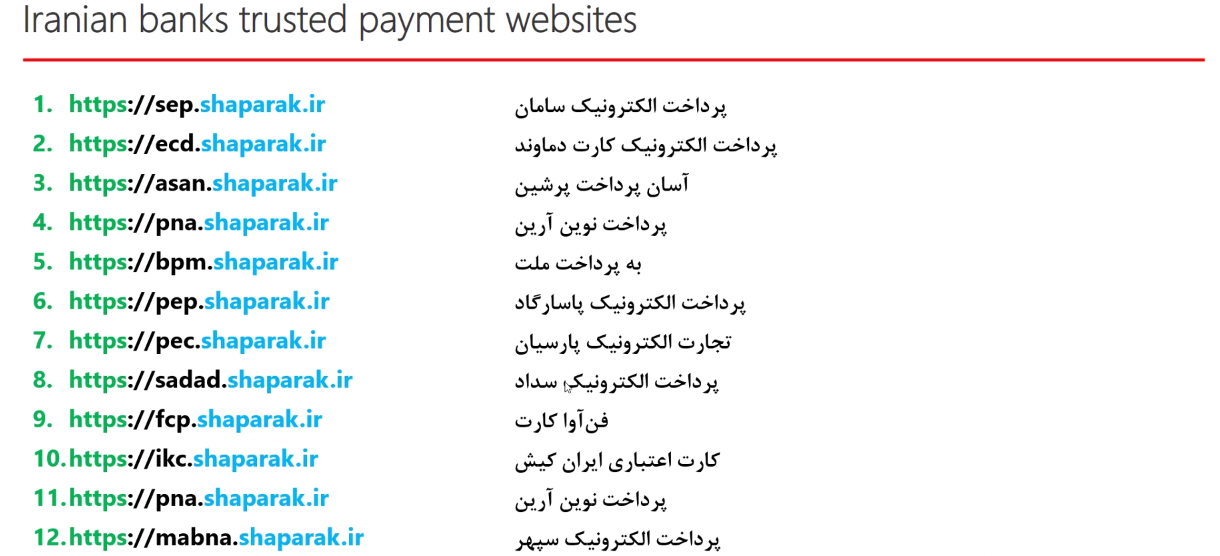

تمامی درگاههای بانکی با HTTPS شروع میشود و با shaparak.ir به اتمام میرسند و اگر هر صفحه بانکی دیگر با یک آدرس دیگر و مشابه این آدرس دیدید، شک کنید و ابتدا بررسی کنید. آدرس تمامی درگاههای بانکی آنلاین در تصویر زیر قرار دارد.

Tailgating یا دنبال کسی راه افتادن

در این حمله مهندسی اجتماعی راههای ورودی به سازمان از طریق یک کارت ورود یا هر نوع ابزار احراز هویتی است که فقط افراد مجاز میتوانند تردد کنند، مهاجم پشت سر یکی از این افراد مجاز راه میافتد و به محض باز شدن گیت ورود، پشت سر آن شخص مجاز وارد میشوند. روش دیگر این است که یک بسته به ظاهر سنگین در دست دارند و از شما درخواست میکنند که درب را باز کنید یا نگه دارید تا وارد شود. با این ترفندها با سازمان نفوذ میکنند.

البته اگر درب برقی دارید هم باید به این نکته توجه کنید که مهاجم با باز شدن درب برقی منتظر میماند و زمانی که شما از منزل خارج شدید و منتظر بسته شدن درب نماندید، مهاجم به راحتی وارد ساختمان یا پارکینگ میشود. لطفا منتظر بسته شدن درب بمانید بعد منزل را ترک کنید. این روش را احتمالا اکثرا در فیلمها و سریالهایی با مظمون هک دیدهاید.

زبالهگردی یا Dumpster Diving

یکی از راحتترین روش پیدا کردن اطلاعات یک سازمان است. در روش زبالهگردی کافی است که زبالههای سازمان را با خود به یک محیط خلوت ببرید و شروع به بررسی کاغذها و قطعات دور ریخته شده کنید تا بتوانید انواع اطلاعات سازمانی مانند نامهها، پسورد، نام کاربری، IPهای سازمان، ایمیل و … را پیدا کنید. به همین علت امحا کردن اطلاعات بسیار مهم است، در ایالات متحده امریکا سازمانهایی وجود دارند که برای از بین بردن صحیح اطلاعات پول میگیرند.

هیچوقت نباید یک هارددیسک را به صورت سالم دور بیندازید چون اطلاعات آن قابل بازیابی است. اطلاعات و قطعاتی که اطلاعات را حمل میکنند باید ریز ریز و سوزانده شوند. اگر اطلاعات ریزریز نشود و به خارج سازمان راه پیدا کند، مهاجم با همین روش زبالهگردی میتواند به اطلاعات حساس سازمان دست پیدا کند.

جعل هویت یا Impersonation

جعل هویت یک شخص و معرفی کردن خود به جای دیگری مانند تعمیرکار، سرویسکار، تحویل دهنده غذا، پلیس و… برای ورود به یک ساختمان یا سازمان. این حمله میتواند از طریق تلفن یا ایمیل هم صورت بگیرد و الزامی نیست که حتما فیزیکی باشد. حتی برای باز کردن درب آپارتمان برای همسایه حساسیت به خرج دهید و اگر مطمئن نیستید با یک معذتخواهی کوتاه درب را باز نکنید.

مثال ساده دیگر که در فیلمها دیدهاید: شما به دنبال یک پشتیبان IT برای رفع مشکل کامپیوتر خود میگردید و در اینترنت به دنبال یک تکنسین کامپیوتر میگردید و مهاجم از این فرصت سوءاستفاده کرده و با شخص که کمک میخواهد تماس میگیرد و برای حل مشکل از او درخواست میکند که آنتی ویروس خود را غیرفعال کند و یا فلان برنامه را نصب کند و به همین راحتی هک میشود.

Shoulder Surfing

معمولترین نوع حمله است و از پشت شانه کسی به سیستم و نگاه کردن است. به همین علت است که در سازمانها هیچوقت نباید مانیتور به سمت ارباب رجوع باشد. اگر بخواهیم مثال بزنیم فرض کنید مهاجم برای نوشیدن یک قهوه به کافه سازمان میرود و از بخت بد هم یکی از افراد سازمان لپتاپ خودش را به کافه آورده است و این شخص هم از پشت سر او به مانیتور لپتاپ او نگاه میکند و پسورد، نام کاربری و … را به دست میآورد.

شایعه یا Hoax

هدف این حمله آسیب فیزیکی نیست و معمولا پخش کردن شایعه است و بیشتر ابعاد تبلیغاتی دارد. معمولا خبرهای ترسناک و شایعه را از طریق متدهای روانشناسی مختلف مانند ترساندن، ایجاد عذاب وجدان، فریب دادن و … وایرال و پخش میکند.

قدیما یک نامههایی درب منازل از طریق یکسری افراد که موجوداتی ریز درون خود داشتند، ارسال میشد و در قالب یک داستان کاملا دروغین از شما میخواستند، تعدادی رونوشت از این نامه انجام دهید و برای همسایگان خود ارسال کنید، امروز این نامه از طریق شبکههای اجتماعی مانند واتساپ ارسال میشود و فقط فوروارد یا ارسال میشود. هدف این نامه اذیت و پخش یک شایعه یا دروغ بود.

داستانهایی مانند دختری که به مادر خود در هنگام خواندن قرآن توهین کرد و قرآن را پاره کرد و سپس تبدیل به شامپانزه شد و … را هم احتمالا شنیدهاید، اینها همه نوعی شایعه و Hoax هستند. روشهای تشخیص شایعه به چه صورت است:

- اکثر مواقع درخواست پخش کردن شایعه را دارند با استفاده از واژههایی مانند اگر ارسال نکنی ایرانی نیستی، اگر ارسال کنی خبر خوب میگیری، جان عزیرت قسم بفرست تا فلان بلا سرت نیاد و …

- تبعات ارسال نکردن را عنوان میکنند و اینکه اگر ارسال نکنی چه اتفاقی میافتد مثلا عزیرانت میمیرند، آگاهی رسانی ملی نکردی ، بدبخت میشی، بیغیرتی و …

- منبع اطلاعات جعلی است و معلوم نیست از کجاست. مثلا میگویند محققان گفتهاند (از خودت بپرس کدام محقق؟)

- هیچ جزئیاتی در مورد نویسنده مطلب یا منشا اطلاعات نیست.

- زمان دقیقی ندارد مثلا میگویند هفته قبل.

- انگلیسیها میگویند : Too good to be true (بهش نمیخوره درست باشه)

استراتژی حمله چاله آب یا Watering hole attack

در این حمله راه نفوذ به سازمان بسته است و چون فقط بخشی از سرویسهای دریافتی سازمان برونسپاری شده (مانند ایمیل سرور) است از طریق آن سازمان ثانویه حمله میکنند و سپس به درون سازمان راه پیدا میکنند. مانند استاکسنت که بهجای حمله به نطنز ابتدا به شرکتهایی که به نطنز خدمترسانی میکردند نفوذ کردند و سپس وارد نیروگاه اتمی ایران شدند.

روش مقابله به این صورت است که سازمانهایی را که از آنها خدمات دریافت میکنید را امن کنید و به کاربران خود و آن سازمان آموزشهای لازم را ارائه دهید و از یکسری از ابزارهای امنیتی برای تشخیص سایت مخرب و … استفاده کنید.

طعمهگذاری یا Baiting

این روش همانطور که از نام مشخص است یک طعمه برای هدف میگذارند و منتظر میمانند تا طعمه را کسی بردارد و استفاده کند مانند انداختن یک فلش در پارکینگ یک سازمان، ارسال یک گوشی موبایل برای یکی از پرسنل سازمان و استفاده از USB Ninja در کابل شارژر آن. در ویدئوی زیر کوین میتنیک به صورت کامل توضیح داده است.

لطف در برابر لطف یا Quid pro quo

در این حمله مهندسی اجتماعی یک هدیه رایگان در قبال دریافت اطلاعات در نظر میگیرند. مثلا اگر فلان فرم را پر کنی و ارسال کنی یک عدد کاور گوشی فلان مدل دریافت میکنی و یا در قبال وارد کردن سیستم در یک سایت یا نظرسنجی اینترنتی برنده یک سفر رایگان به شهر بوق میشود و در واقع به بوق میروید. این روش مهندسی اجتماعی انجام یک چیز در قبال دریافت یک چیز دیگر است و معروف به A Favor For A Favor است.

با یک تیر چند نشان بزن!

آموزش ویروس کشی، آموزش مهندسی اجتماعی، آموزش دیسک نجات، آموزش آنتی ویروس و روش اصولی مقابله با بدافزارها همه و همه در یک پکیج

چرا حملات مهندسی اجتماعی تا این حد موثر است؟

چون این حمله بسیار ساده است و کافی است که مقداری زمان بگذارید و طراحی کنید. نکته دیگر این است که زمانبندی خاصی ندارد و تشخیص و مقابله با آن سخت است اصطلاحا Unwitting است. در هر سازمان افراد ناراضی هستند و به راحتی در قبال دریافت رشوه اطلاعات میدهند. روش دیگر استفاده از ذات اعتمادپذیر آدمی است و اینکه آدمیزاد کمک کردن به دیگران را دوست دارد.

داشتن ترس از افراد با مقام بالاتر باعث میشود احراز هویت نکنیم و اطلاعات را فاش کنیم. ترغیب کردن روشی دیگر است و آدمها دوست ندارند فرصتها را از دست بدهند به همین علت با ترفندهایی فریب میخورند و کارهایی میکنند که نباید انجام دهند و دسترسیهای لازم را به مهاجم میدهند.

هیچوقت نمیتوانیم درصد حملات مهندسی اجتماعی را به صفر برسانیم و فقط باید مدام آموزش ببینیم تا درصد موثر بودن مهندسی اجتماعی کمتر شود و باید چرخه آموزشی داشته باشیم و با یکبار آموزش دیدن موثر واقع نمیشود. در واقع جواب سوال چطوری یک پرسنل سازمان میتواند یک حمله مهندسی اجتماعی را تشخیص دهد یا واکنش مناسبی در مقابل آن داشته باشد فقط یک چیز است: آموزش و اجرای یک حمله مهندسی اجتماعی شبیه سازی شده.

پروسه یک حمله مهندسی اجتماعی به چه صورت است؟

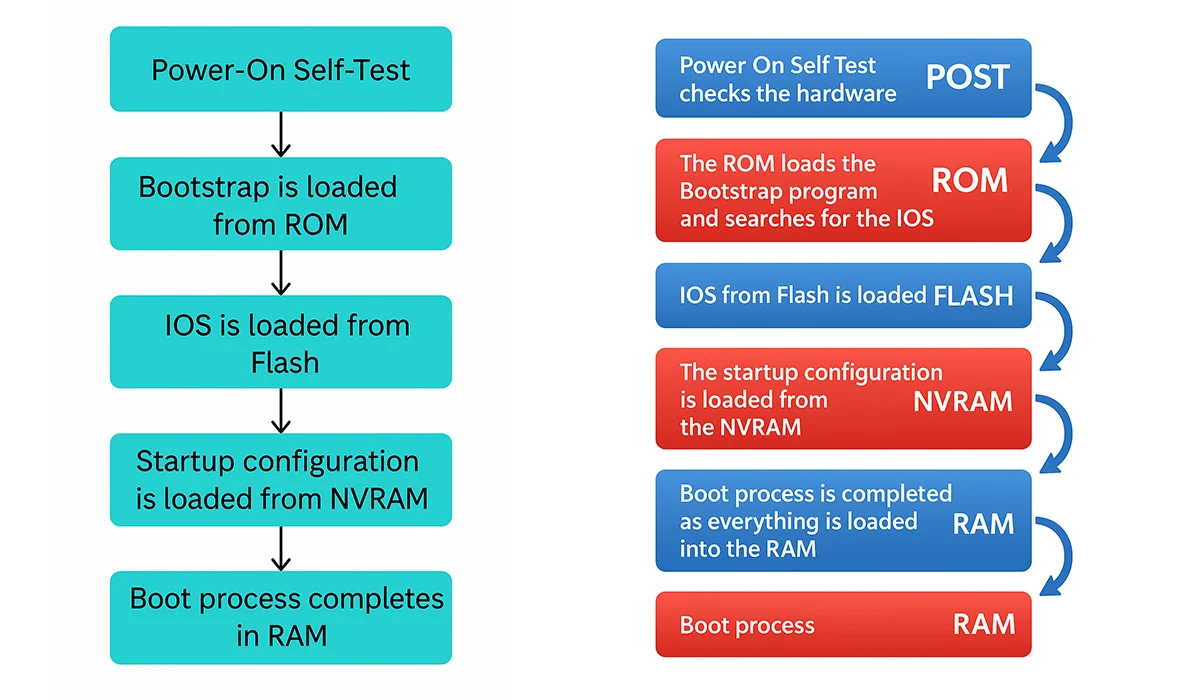

هر نوع حمله هکری که قرار باشد انجام شود باید مجموعهای از مراحل را طی کند تا یک حمله به درستی انجام شود و یا درصد موفقیت آن افزایش یابد به همین علت این مراحل به هم پیوسته هستند. حمله مهندسی اجتماعی شامل چهار مرحله است که به صورت خلاصه در مورد هر کدام توضیحاتی ارائه میدهیم.

- جمعآوری اطلاعات اولیه

- برقراری ارتباط با قربانی

- استفاده از اطلاعات جمعآوری شده

- پیادهسازی حمله

گام اول: جمع آوری اطلاعات اولیه

همیشه در هر حمله هکری داشتن اطلاعات حرف اول را میزند به همین دلیل مهمترین و طولانیترین مرحله در مهندسی اجتماعی جمعآوری اطلاعات است. در این مرحله قربانی یا قربانیان شناسایی میشوند و برای پیادهسازی سناریوی حمله بهترین ترفند را استفاده میکنند تا بیشترین کارایی داشته باشد. شاید در بررسی اولیه متوجه شوند که قربانی نیاز مالی دارد و میتوانند با پیشنهاد رشوه به راحتی این مرحله را طی کنند. در این مرحله اطلاعاتی مانند تاریخ تولد هم جمعآوری میشود که از نظر شما کاملا بیاهمیت است.

گام دوم: برقراری ارتباط با قربانی

این مرحله به روشهای متفاوت میتواند انجام شود. اگر قربانی فردی باشد که آموزشهای لازم را دیده باشد، بهترین روش ارتباط حضوری و رودررو است که در فیلمهای سینمایی این بخش را زیاد دیدهاید و یک بانو در ظاهر دوست با یک نفر ارتباط میگیرد و به ظاهر با هم دوست میشوند و اعتماد قربانی را جلب میکند. روش دیگر این است که در قالب ایمیلهای جعلی، تماسهای تلفنی و پیامک میتوان ارتباط را شروع کرد و با تکیه بر حس کنجکاوی ارتباط را برقرار کرد. هر چقدر قربانی مهمتر و باارزشتر باشد ارتباط به کار گرفته شده پیشرفتهتر خواهد بود تا قابل اعتمادتر به نظر بیاید.

گام سوم: استفاده از اطلاعات جمعآوری شده (بهرهبرداری یا برداشت)

اگر برقراری ارتباط در مرحله قبل به درستی انجام شده باشد، در این مرحله اهمیت خود را نشان میدهد و میتوان از اطلاعات جمعآوری شده سناریوی حمله را کنار هم قرار داد. هر چقدر قربانی بیشتر اعتماد کرده باشد شما بیشتر اطلاعات در دست دارید.

گام چهارم: حمله

در این مرحله نتیجه سه مرحله قبلی در قالب یک سناریوی حمله پیاده میشود و مهاجم طوری نقش بازی میکند تا حمله به نتیجه برسد و نفوذ انجام شود.

فیلم ببین!

برای اینکه با یک نمونه از مهندسی اجتماعی به صورت داستانی آشنا شوید، فیلم «اگه میتونی منو بگیر (Catch me if you can 2002)» به کارگردانی استیون اسپیلبرگ را ببینید که داستان واقعی فرانک ابگنیل است که بعدها به عنوان مشاور امنیتی مشغول به کار شد. در همین زمینه فیلم جان سخت 4 را هم میتونید بگیرد.

حرف آخر

مهندسی اجتماعی هنر فریب دادن انسان با استفاده از روشهای مختلف و متدهای روانشناسی است و برای مقابله با حملات مهندسی اجتماعی باید به طور مداوم آموزش ببینیم و انواع حملات مهندسی اجتماعی را بشناسیم. برای آشنایی با حملات مهندسی اجتماعی بهتر است فیلم جان سخت4 را مشاهده کنید. یکی از بهترین کتابها در زمنیه مهندسی اجتماعی کتاب The art of deception آقای کوین میتنیک استاد هک مهندسی اجتماعی دنیاست.

منبع: بامادون | کپی و نشر اطلاعات با ذکر منبع و نام نویسنده باعث خوشحالی ماست.

2 نظر

من مطالب مختلفی بابت مهندسی اجتماعی مطالعه کردم. به نظرم این مطلب بهترین آنها بود.

هم متن ساده و گویا بود – هم محتوا کامل به نظر می رسید و هم کتاب و حتی فیلم برای تحقیق بیشتر معرفی شود بود.

خوشحالم مورد توجه شما بوده. تعریف از خود نباشه ما برای منتشر کردن هر مطلب سعی میکنیم منابع مختلفی رو بررسی و مطالعه کنیم.